Sekoia Defend (XDR / AI SOC platform)

Description

La plateforme SOC / XDR de Sekoia.io allie l’anticipation, via la connaissance des attaquants, aux capacités d’automatisation pour la détection et la réaction face aux attaques.- Types d'utilisateurs Professionnel

- Hébergement de la solution France, Europe

- Langue de l'interface utilisateur Anglais

- Langages EN

Une question sur cette solution ? envie d'une démo ? besoin d'un devis ?... Contactez-nous.

Détails

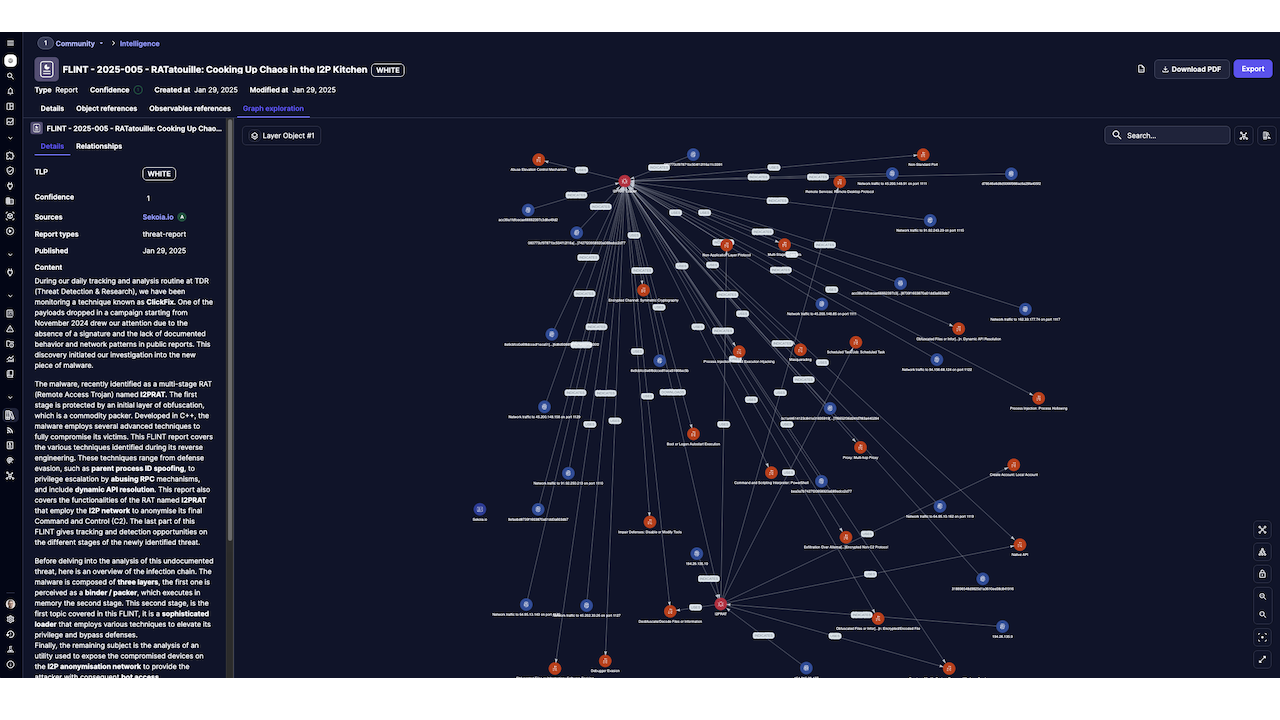

Soyez prêt à faire face aux attaques en disposant d’une longueur d’avance avec la base de renseignement de Sekoia.io. Cette connaissance des campagnes d’attaques en cours et à venir, des groupes d’attaquants, de leurs infrastructures, de leurs cibles et de leurs objectifs sont autant d’atouts pour les détecter et préparer vos réponses

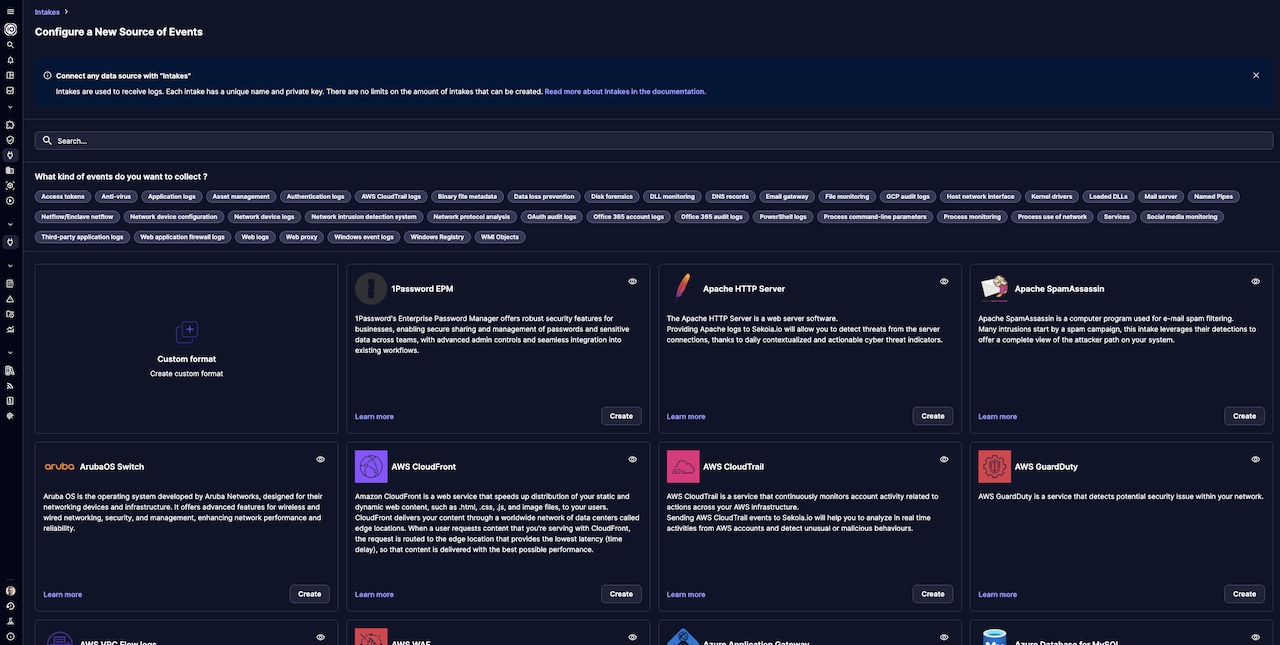

Collecte simplifiée des événements

Libérez-vous des contraintes liées à la complexité de vos environnements informatiques et numériques. Avec Sekoia Defend, déployez une solution de sécurité globale s’appuyant sur votre infrastructure de sécurité existante grâce aux nombreuses intégrations natives qui couvrent des technologies de type endpoint, équipement réseaux, environnement cloud, etc.

Ces intégrations permettent de connecter très rapidement et facilement vos équipements pour produire des données vers Sekoia Defend. Les données sont automatiquement reconnues et participent à la supervision globale.

Avec Sekoia Defend, tirez plus de valeur de votre de stack de sécurité déjà en place !

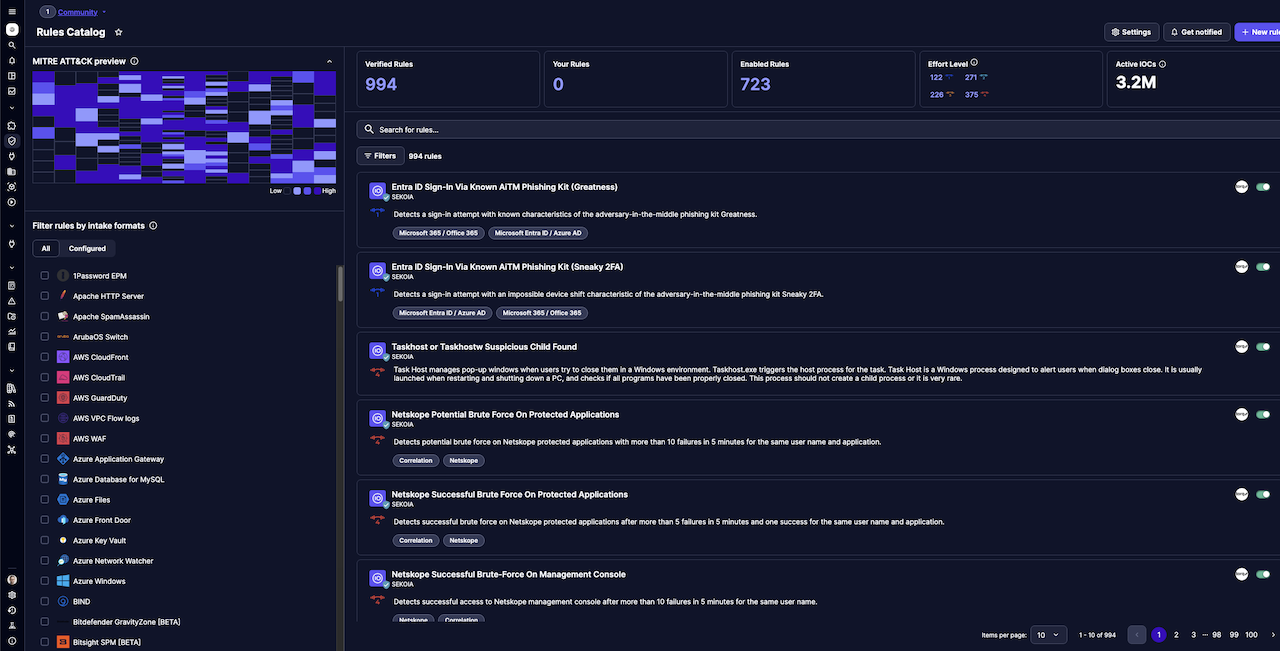

Détection en temps réel

Alliez les différents moteurs de détection de Sekoia Defend pour identifier la présence de « hackers » sur votre système. Activez les règles du catalogue intégré pour garantir la couverture de détection de la matrice MITRE ATT&CK.

Dans Sekoia Defend, intégrez également vos propres règles de détection pour implémenter vos référentiels.

Hunting et investigation

Offrez à vos analystes la possibilité de mener leurs propres recherches en utilisant les capacités de hunting du module d’investigation de Sekoia Defend et en manipulant les événements stockés.

Avec Sekoia Defend, remontez suffisamment le temps pour comprendre les comportements de votre système d’information après un incident, une compromission, ou une « tentative de hacking ».

Documents

Pas encore d’avis utilisateurs sur ce produit

Laisser un avisVous devez être connecté pour donner votre avis